สำหรับวันนี้มาแหวกเลยในการลองเข้ามาเรียน Class นี้ครับ โดยการการแชร์ Knowledge ในกลุ่ม Zabbix in Thailand ในหัวข้อ Microsoft 365 Admin + Microsoft Defender โดยอาจารย์ Thanyapon Sananakin อ.ตุล Microsoft MVP ครับ

หัวข้อที่เรียนเรียกได้ว่าต้องมีการเตรียมตัวมาเยอะระดับนึงเลย ทั้งในส่วนของ

- การสมัคร Microsoft 365 (E3/E5) ตัว Trial ซึ่งมีจุกจิเหมือนกันนะ อย่างของผมสมัครรอบที่ 3 ผ่าน มีสรุปไว้ตาม Blog นี้ครับ

- เตรียม ENV ขึ้นมาก่อน สร้าง AD จำลองขึ้น มองว่าเป็น On-Premises 3 VM ขึ้นมา และแน่นอน การใช้เงินแก้ปัญหาดีที่สุด ผมเองใช้บริการของ Azure ครับ ได้ VM ขึ้นมาไวดีครับ ประมาณ 30 นาทีทำเสร็จครับ

- เตรียม Custom Domain มีของ Cloudflare อยู่แล้ว เอา DNS เดิมออก ก่อนรอไว้่

Microsoft 365 vs Office 365 มันต่างกันยังไง ?

- Office 365 เน้นการใช้ Service + App ต่างๆ พวก Office

- Microsoft 365 จะได้ส่วนของ Office 365 + การจัดการส่วนต่างๆ เช่น Security / Device เป็นต้น

สำหรับแต่ละตัวมี Plan หยุบหยิบเลย เอาที่คุ้มกับเงิน และความเสี่ยงที่รับได้

Microsoft 365: Intro

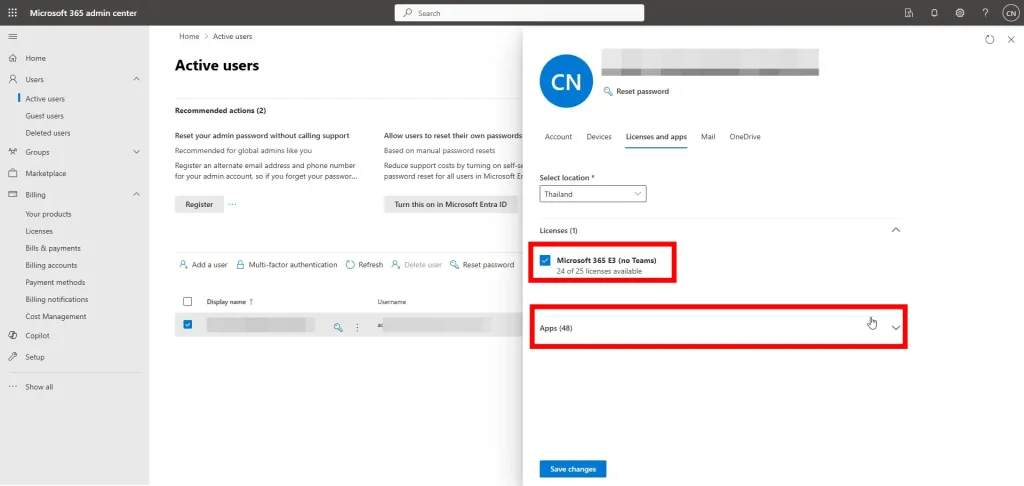

ลองสร้าง User แรก ใน Microsoft 365 ในส่วน user ที่อาจารย์ตุลได้พาไปนั้น

- ต้องใส่ license จะได้เข้าพวกเมล์ได้ user ที่ไม่ใส่ license จะเข้าได้เฉพาะหน้า admin หรือ กำหนดสิทธิไว้นะ

- ตอนสร้าง Location สำคัญนะ บอกว่าข้อมูลเก็บที่ไหน มันจะได้เอาไป DC ที่ใกล้ที่สุด หรือถ้าในอนาคตมีเรื่อง Data sovereignty มันจะอยู่ไทยนะ

- กำหนดพวกสิทธิ app ที่นี้นะ บางคนใช้ App บางตัวได้ แต่บางอันจะ Tenant Wide ปิดไม่ได้

- Role ล้อกับ Azure

- Global Administrator ใหญ่ แต่ยุ่ง user data พวก mail ไม่ได้ //ควรมีอย่างน้อย 2 กันตาย เผื่อลืม password

- Global Reader for Audit

- User Administrator เพิ่ม user จัดกลุ่ม / add license / reset pass

- XXX Administrator จะตาม Service เช่น

✉️ Exchange (Mail)

📂 SharePoint (แชร์ข้อมูลส่วนกลาง) / (OneDrive ส่วนตัว)

ระวังการ ซื้่อพื้นที่ส่วนกลาง ส่วนตัว OneDrive มันจะได้เยอะกว่า 1 user 1 TB/ ส่วน Share Point 10 GB แต่ถ้าพนักงานคนออกไป ถอด License แล้ว OneDrive มันลบด้วยนะ 30 วัน เป็นต้น

Delete User ตอนออกต้องตกลงกันนะ ว่าจะเก็บข้อมูล (Mail / OneDrive) อะไรไหม เพราะต้องจ่ายเงิน

ในส่วนของ Group จะมี คล้าย userๆ จัดการกลุ่มเรียกว่ายังไงดี ถ้าใน Azure Microsoft 365 Groups จะไม่ค่อยได้เลือก ไปใช้ Security Group มากกว่า (จัดการ Device / Conditional Access ได้) แต่มีของพิเศษ Distribution list (เอาไว้ส่งเมล์)

สำหรับ Admin Center ด้านล่างก็มีหลายส่วนนะ เมนูเปิดตาม Option ที่ซื้อมา แบบ Security / Identity / End Point Manager เป็นต้น

Microsoft 365: Custom Domain

ปกติ มันจะเป็น xxxx.onmicrosoft.com และไม่โปรด้วย มีสมัคร Domain ไว้ จะได้เปลี่ยน xxxx.onmicrosoft.com > yourcomany.com ถ้าจะแก้มาที่ 365 Admin > Setting > Domain

สำหรับผมเรียกว่าโชคดีมาก เพราะใช้ Cloudflare เข้า Setting > Domain ใส่ Domain ของเราไป พอมันเจอว่าเป็นของเจ้าใหญ่ อย่าง Cloudflare / GoDaddy มันจะให้เรา Authorize และเติมให้เกือบหมดครับ //ตอนแรก ผมก็เข้าใจว่าหมด แต่มันมีเรื่องพวก Mail Authorize DKIM ทื่ยังต้องมาทำเอง

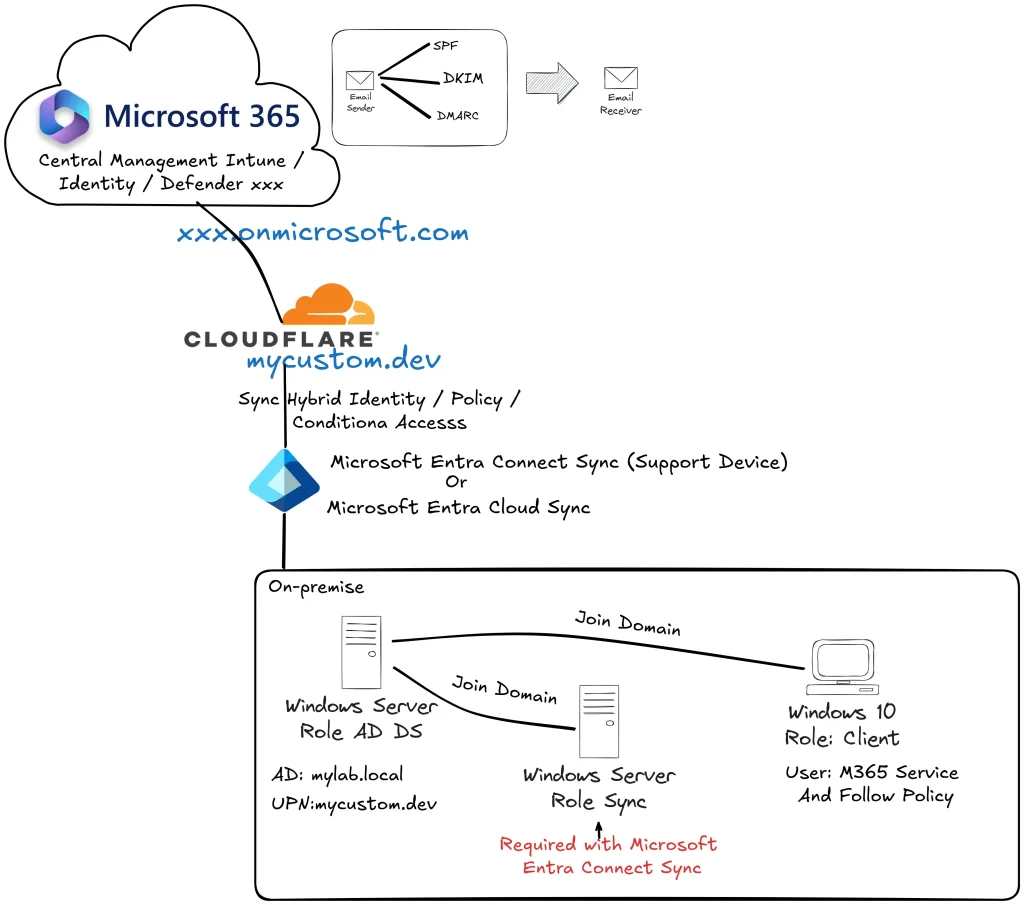

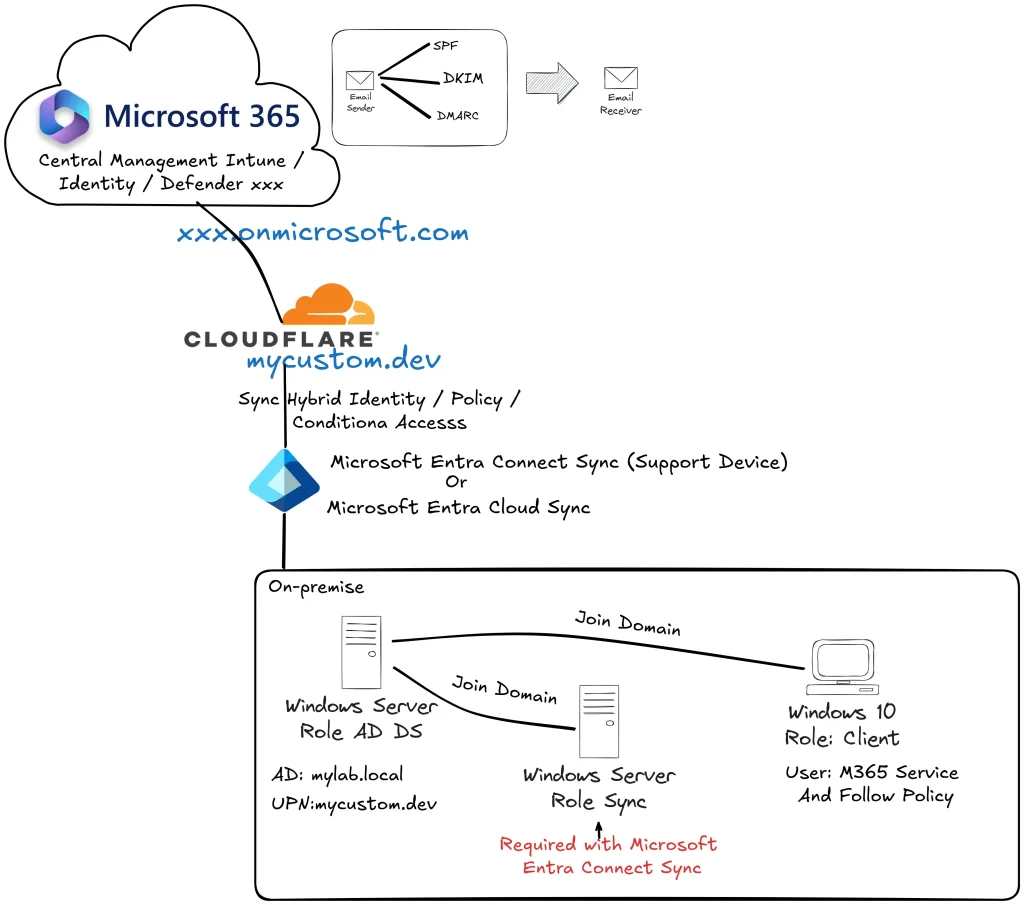

Hybrid identity with Microsoft Entra ID

อันนี้โจทย์ ถ้าเรามี AD เดิมอยู่แล้ว เราใช้กับ Microsoft 365 ยังไง ต้องมาทำ Hybrid identity โดยเครื่องที่ช่วยด้านนี้มี 2 ตัว

- Microsoft Entra Connect V2

- copy user จากข้างล่าง AD DS ไปบน Entra Id

- แนะนำว่าต้องแยกอีกเครื่องจาก domain controller (App Require Local Admin)

- จัดการ Device ได้ - Microsoft Entra Cloud Sync ง่ายกว่า เบากว่า ตัวแรก ทำงานเป็น Agent Based และมันรับเคสที่มีหลายๆ AD เชน บ แม่ไป take บ แล้วอยากจะรวม Tenant แต่มันจะทำ Device แบบ Entra Connect V2 ไม่ได้นะ

โดยก่อนที่จะทำ มันเอา AD เดิม พวก abc.local ไปใช้ไม่ได้นะ

- Windows Server ทำ UPN Suffix - ให้ไปตรงกับ Custom Domain ที่เรากำหนดไว้ใน Microsoft 365 ต้องมาเพิ่ม และแก้ไข user ให้เรียบร้อย

- ถ้า AD มันใช้มานาน บางอัน อาจจะยังไม่พร้อมย้าย โดยใช้ Tools IdFix มาตรวจว่าอะไรที่ไม่ครบ ตามที่ Entra Id ต้องการ เช่น Display Name อาจจะขาดไป ต้องมาเติมให้ครบก่อน

แล่วที่นี่ตอนทำ มีข้อตกลงกันก่อน เพราะจะให้ Login แบบไหน มีหลายแบบ แต้่ใน Class สอน 3 ได่แก่

- Password Hash Sync (PHS)

- เอา Pass จากข้างล่างที่ Encrypt ขึ้นไป ตอนเข้าหน้าเว็บ ถ้า Hash ตรงกันจบ ถ้า Hash ตรงกันจบ

- ตอนแก้ pass ที่ต้องแก้จากข้างล่าง แล้วรอบ Sync ถ้าอยากแก้จากหน้าเว็บได้ แล้วให้มัน Sync ซื้อ Entra Id เพิ่มเติม แล้วทำ password writeback - Passthrough Authentication (PTA)

- ให้ agent (min 3 เครื่อง กระจาย load) เอา req จาก Entra ID มาถาม AD On-Premise - Federate Identity (AD FS) - อันนี้เคยเจอลูกค้าเล่าแล้วงง มาฟัง อจ สอน อ๋อเลย

- ขอบัตรผ่าน Single Sign On ถ้าเข้าจากข้างล่าง ข้างบนก็เชื่อเลย

- AD FS ต้องมี public ip + ssl (trust ca) + domain name

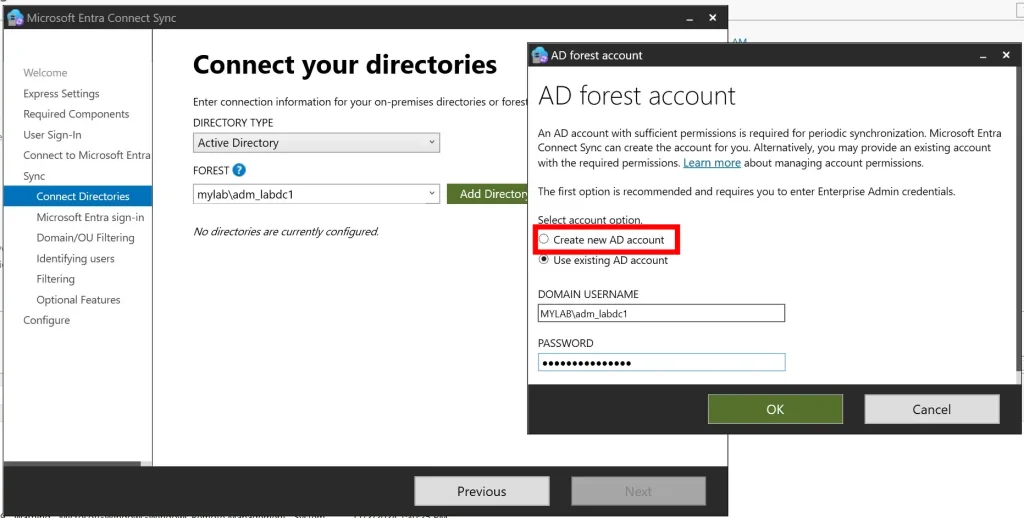

ตรงนี้ให้ลองทำเหมือนกัน อยากบอกว่า Microsoft Entra Connect V2 วุ่นวายระดับนึงเลย 5555 ผมติดปัญหาว่า มัน Entra Id มันหา Local AD ไม่เจอ มืนๆ งงๆเหมือนกัน เลยสร้าง user ใหม่ แล้วให้ Tools Entra Connect V2 เข้ามาจัดการ ให้เป็น Enterprise Domain

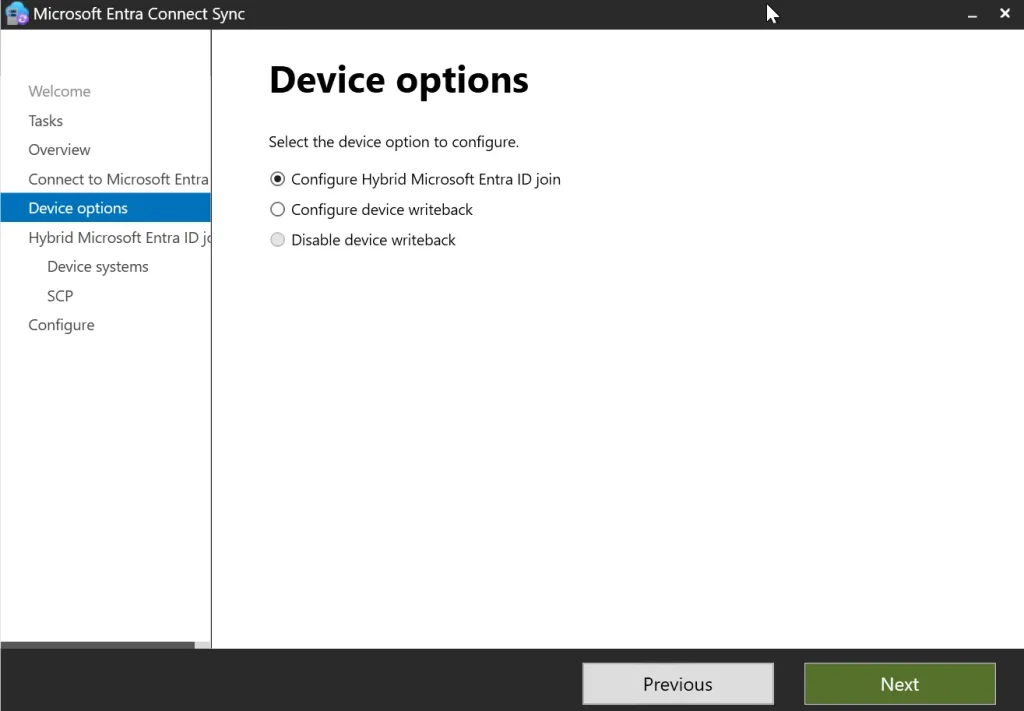

🪟ลอง Microsoft Entra Connect V2

- ลง Tools

- Login Entra เชื่อม AD Local (Enterprise Domain)

- กำหนด User Sign-In Option

- เริ่มตั้งค่า Sync มากำหนด AD Local Forest //ตรงนี้ผมติด 555 มันใช้ AD Enterpise Admin เดิมไม่ได้ สร้าง user AD ใหม่ แล้วให้มันไปกำหนดสิทธิเอา

- Entra Sign In Confg (ตาม UPN Suffix)

- กำหนด username ที่จะเอาไปตั้งบน Entra ปกติ userPrincipleName (IdFix มาตรวจจะได้ไม่พังตรงนี้นี่เอง)

- เลือก OU / user option

- เลือก Feature เสริม เช่น Password Writeback ปกติ ถ้าแก้ Password ทำจาก Local เท่านั้น ถ้าซื้อแก้จาก Entra Id แล้วมัน Sync มาให้เป็นต้น

🪟ลอง Microsoft Entra Cloud Sync

- ติดตั้ง Agent

- ต้องไปตั้งค่า M365 > Identify > Hybrid Management > Entra Connect และเลือก Cloud Sync มันจะให้เรา download agent ไปลงใน AD Local

- ติดตั้งเสร็จ

- กลับมาที่ M365 มาทำ Configuration โดยกำหนดหลายแบบ เช่น

- Scope Filter เลือก OU แต่ที่นี้ต้องไปใช้ PowerShell ดึง DistinguishedName ออกมา

Get-ADOrganizationalUnit

City :

Country :

DistinguishedName : OU=MS365CloudSync,DC=mylab,DC=local

LinkedGroupPolicyObjects : {}

ManagedBy :

Name : MS365CloudSync

ObjectClass : organizationalUnit- Map Attribute เหมือน Azure Entra Connect เดิม

- Test Provision ลองทำจริงได้ไหม

get-aduser -filter *

ถ้ากำหนดเรียบร้อยเปิด Config CloudSync

ตัว Microsoft Entra Connect V2 / Microsoft Entra Cloud Sync พร้อมกันได้ แต่ต้องแยก OU ให้ชัดเจน

ส่วน Authentication Options ลองแบบ Password Hash Sync (PHS) ถ้าลองแบบอื่นๆ VM ใช้เยอะแน่ๆ

Email Authentication (email validation)

ปกติ smtp มันไม่ได้ verify คนส่งนะ ทำหน้าที่ระบบส่งเมล์อย่างเดียว ถ้าอยากให้ปลอดภัยขึ้นต้องเอาของมาครอบ มี 3 แบบที่ได้เรียนกัน

- Sender Policy Framework (SPF)

- ครอบบอกไปด้วยว่าส่งจาก Server ของ MS นะ

- ต้องไปเพิ่ม DNS Record แต่ Cloudflare ทำให้ครบ โดยมี key spf1

- ถ้าจะไปโมเพิ่ม แบบมี IP Mail ตัวเองส่งด้วยใช้ Tools SPF Record Generator มาช่วย

- แต่ถ้าส่งหลายๆทอด A > B > C อันนี้ไม่ช่วยนะ เพราะมุม C เค้าไม่รู้ว่ามาจาก A - DomainKeys Identified Mail (DKIM) -Sign Mail ด้วย Key

- แต่ละ mail ที่ส่งออกไปใช้ public / private key หุ้มอีกชั้น

- แก้ปัญหา A > B > C ของ SPF ถ้า key มันคู่กัน จบเชื่อถือได้

- Cloudflare Auto ให้ ถ้าต้องการใช้ใน M365 Admin Center > Security > Thread Police > Email Authentication > DKIM กด Create จะได้ DNS Record ไปแปะ (selector1._domainkey / selector2._domainkey) ตัว key จะ rotate ไป - Domain-based Message Authentication, Reporting and Conformance (DMARC)

- ทำ Policy SPF+DKIM

แต่กำหนดใน M365 ตรงไม่ได้

- Config จาก mx toolbox https://mxtoolbox.com/DMARCRecordGenerator.aspx สร้าง DNS Record แล้วกำหนด Policy + % match + mail ผู้รับ แล้วเอาที่มัน Gen ไปแปะใน DNS Record

- จะได้ Report.xml ใช้ตัวนี้ดู https://mxtoolbox.com/DmarcReportAnalyzer.aspx

- ถ้าเอาสะดวกให้ Cloudflare จัดการในส่วน DMARC Management - Authenticated Received Chain (ARC)

อันนี้ลองตั้งเล่นๆ แล้วเมล์ก็มา DKIM + DMARC แต่เราสร้างใหม่ ปลอดภัย 555

ภาพรวมๆ ตอนนี้ที่ใช้น่าจะตามนี้ครับ

ต่อไปเป็นของวันที่ 2 และ

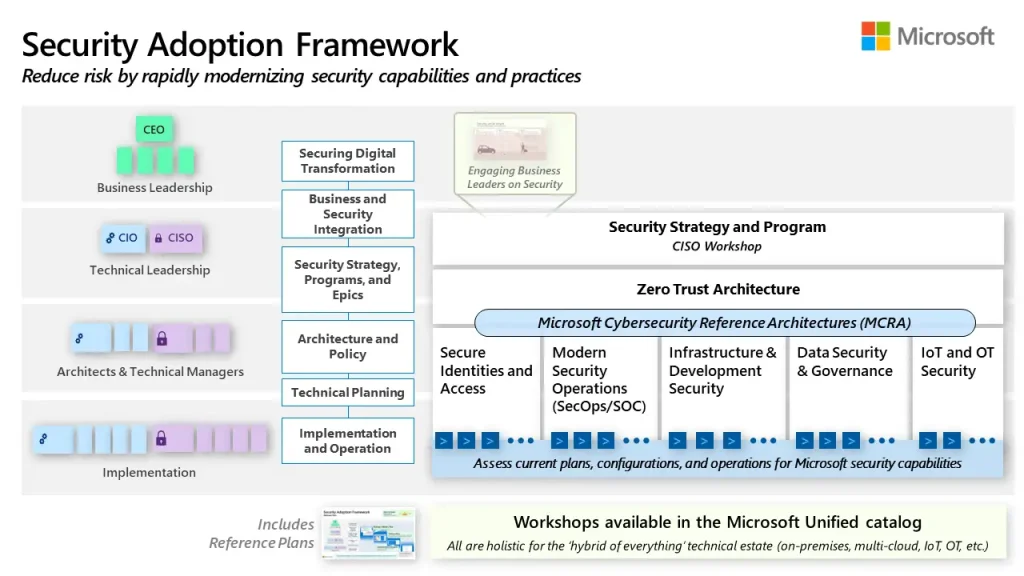

Security Adoption Framework (SAF)

เป็นคำแนะนำในการเอา Security มาใช้ในองค์กร โดย Key ที่สำคัญของการทำงานแนว Digital Transformation อย่าให้งานลงไปกับใครคนนึง และต้องเริ่มจากทางฝั่ง Business ด้วย ตั้งแต่ C Level ทำลงมา และให้เอา IT มาเสริม Solution ปิด Risk ในด้านต่างๆ และลงมือทำ (Implement)

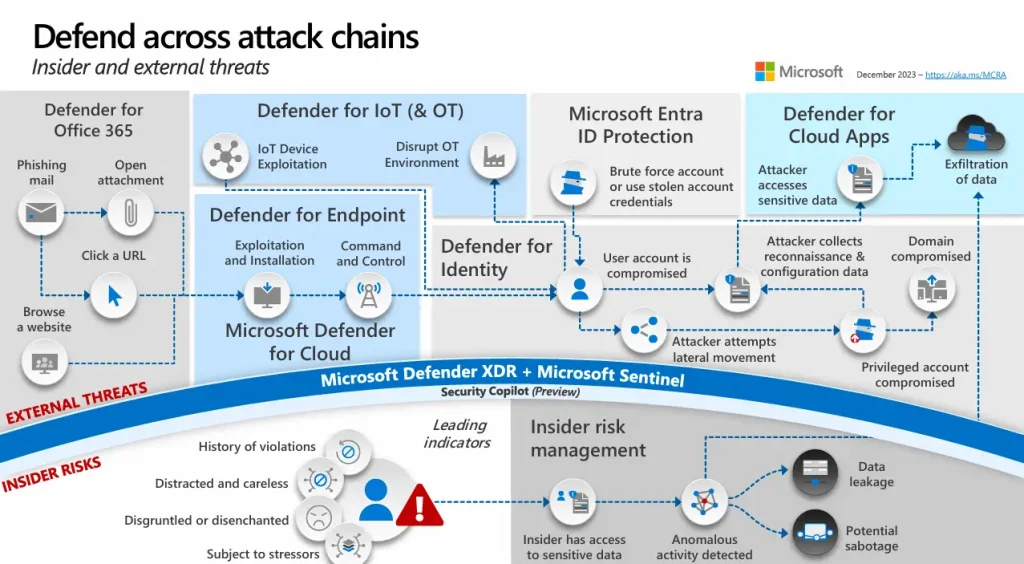

Management / Security Service in M365

ทำไมมีหลายตัว เพราะ Threat มีเยอะนั้นเอง มี Tools แต่ละด้านมา (เดี๋ยวมีอธิบายใน Blog ต่อ) ถ้าฟังไม่ผิดพวก Insider Risk ต้องซื้อ On Top เสริมไปครับนะ

- Microsoft Defender for Office 365

Collaboration Tools โดยมี 3 Plan

- Exchange Online Protection (EOP) ถ้ามี Exchange

- Plan 1 (Protect + Detect)

- Plan 2 (Plan1 + Investigate + Response) เช่น

- Zero Hour Auto Purge - ถ้ามันหลุดมาแล้ว มี Signal ไปดึงย้อนหลัง ทั้งใน mail และ team

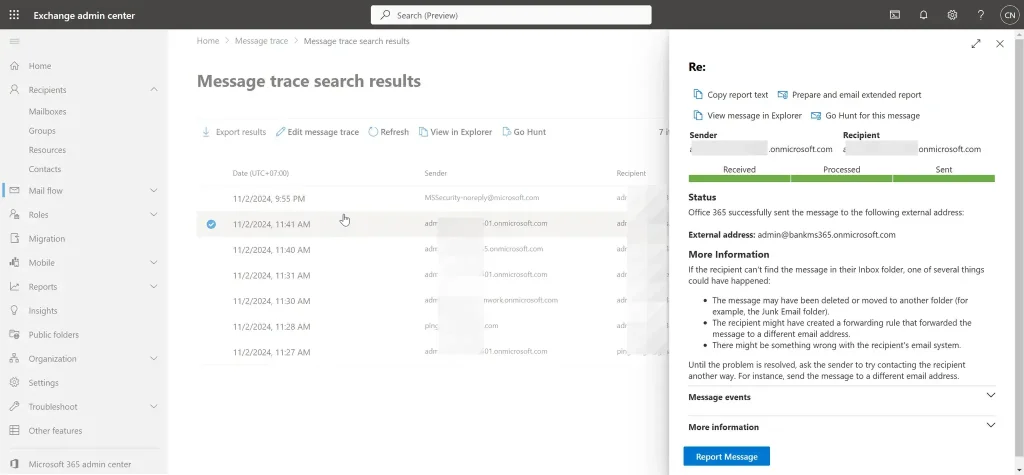

ตัวอย่าง เครื่องมือ เมนูในอยู่ใน 365 Admin Center > Defender > Email & Collaboration

- Message Trace

- เอาไว้ช่วยด้าน Security และปกติ แบบ user แจ้งว่าส่งเมล์ไม่ไปอย่างงี้

- หลายครั้งสาเหตุที่เมล์ไม่ออก เพราะเจอ Limit (มันคิดว่า เรากำลังจะส่ง Spam เอง)

ปกติแล้ว

- ทั้งหมด 1 หมื่น recipient

- 1 mail ได้ 1000 recipient

- 30 เมล์/นาที พวก App ต้องมา Limit ด้วย อันนี้ต้องระวัง เพราะเราเป็น Dev 55 หรือไม่ใช่ค่ายอื่นอย่าง SendGrid / Gmail แบบบ้านๆ หรือ ใน M365 ลองใช้ High Volume Email (Preview)

ถ้าทำ Security Test เปิด Case แจ้ง MS ก่อน หรือ ถ้ามีเงินใช้ Defender for Office 365 Plan 2 มันจะมีปุ่ม Simulate พวกนี้ด้วย

- เมนู Review - Monitoring Quarantine messages พวกเมล์ที่ติดปัญหา อยุ่ใน

- Quarantine เช่น spam หรือ ไฟล์แนบ exe / phishing เป็นต้น user ยังไม่ได้เมล์ แต่เรามา review ความเสี่ยงก่อน แล้วส่ง (Release Email)

- Restricted entities พวกส่งเมล์เกิน limit มาตรวจ แล้วปลด

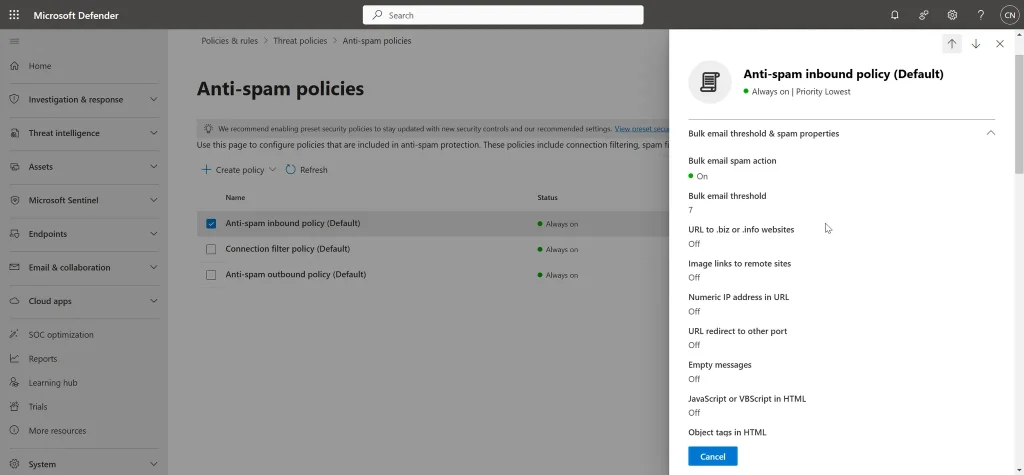

- Configure Threat Policies

- ปกติมันจะ built-in > standard > strict เป็น Template

- EOP-Anti-spam outbound policy มันจะให้เรากำหนดตัวเลย 1 ปลอดภัย - 9 spam ตรงนี้เรา Edit spam threshold and properties ปรับได้ตาม option เลย ถ้าใช้ไปนานๆ มันจะแสดง Average คะแนนตามเมล์ที่ได้รับด้วย และ ปรับที่โดนทั้ง Tenant

- EOP-Connection filter policy (By IP)

- EOP-Anti-spam outbound policy

ถ้าเสียเงินเยอะหน่อย

- Safe Attachment - Scan Mail Team ดู Attachment ใน Mail / Share Point / One Drive

- Safe Link เรากด link แล้ว M365 มันไปลองเข้าก่อน ว่าปลอดภัยไหม ก่อนให้ user

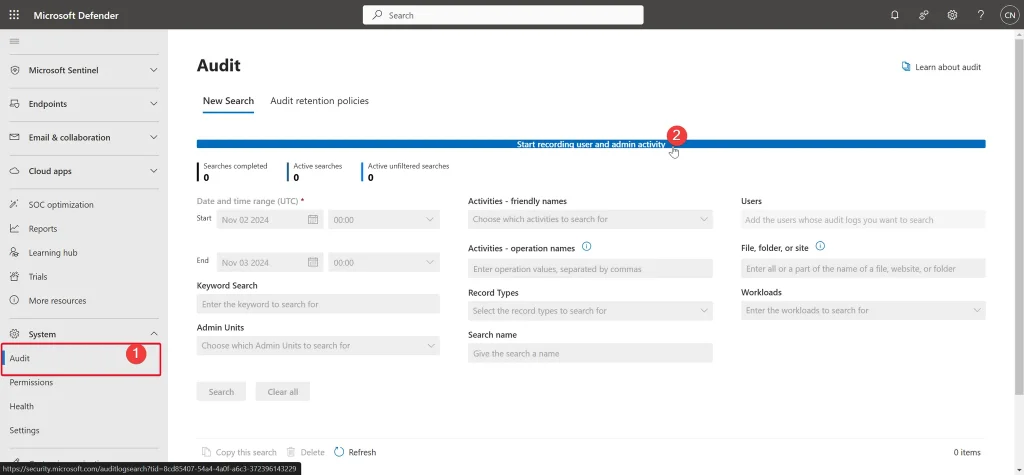

- Attack Simulation Training ฝึก Security Awareness ได้ - Audit Log - ต้องเปิดเอง ระยะเวลาเก็บตาม plan

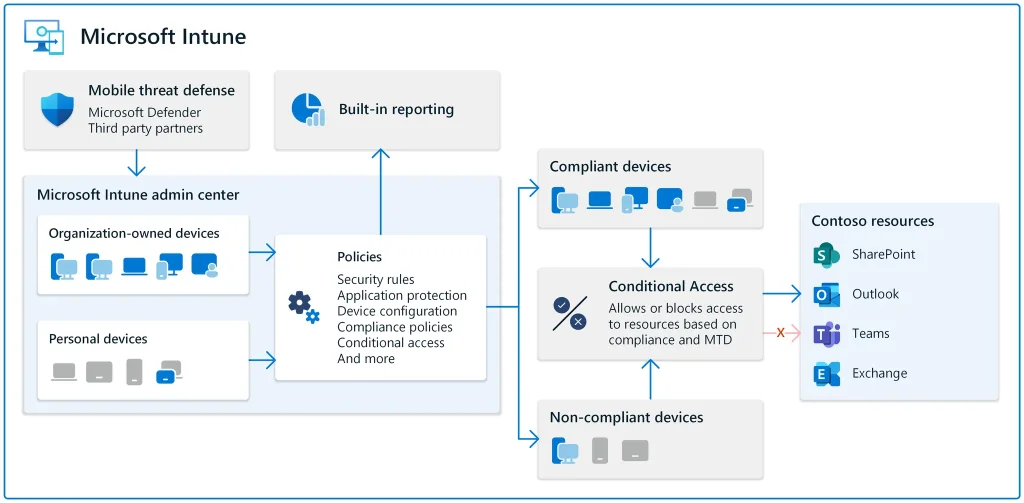

- Microsoft Intune (Device Management in Microsoft 365)

- รองรับ Android, iOS/iPadOS, Linux, macOS, Windows ทั้งเคส Device ขององค์กร หรือ BYOD

- ที่นี่แต่ละ Feature ขึ้นกับ Plan

- จะดู หรือ จะ remote take control

- คุม Feature ของอุปกรณ์ เช่น Capture Screen / หรือ ลง App เป็นต้น

- จัดการ Device หาย หรือ พนักงานลาออกไป จะจัดการกับข้อมูล

ถ้าใครใช้ WSUS อยู่เตรียมหาทางหนีได้แล้ว เพราะใกล้ End of Life แล้ว

- ทำ policy ครอบไว้ และจัดการพวก Conditional Access + Zero Trust ได้ด้วยนะ (Required Entra ID P1 ต้องดู plan M365 / O365 ว่าต้องซื้อเพิ่มไหม )

- ทำจาก Intune หรือ Entra Id ก็ได้

- Policy ตอนนี้มี Template แล้วนะ

- การ Apply Policy ทำที่ละกลุ่ม เผื่อมันพัง

- ถ้าดูพวก Risk ไป Entra Id P2 - การนำ Intune มาใช้ต้องวางแผนด้วยนะ ใช้เพื่ออะไร กี่คน คุม policy ยังไง เป็นต้น และมันคิดเงินราย user

สำหรับ Lab มีลองทำเหมือนกัน โดยสุดๆ ใช้ครบ 3 VM เลย โดยจะ Register PC เข้า Entra Id > Intune เครื่องเราต้องตาม policy ของ บ ตาม Intune เดว Entra วิ่งไปขอข้อมูลจาก Intune

1. เปิด Conditional Access ก่อน

- ต้องปิด Security defaults must be disabled to enable Conditional Access policy

- อันนี้ทำทีละกลุ่มเล็ก

- เปิดจาก Intune Admin > Device หรือ เข้า Azure Entra Id ก็ได้

- ตอนทำ Lab เปิดปุ่ม Admin โดยให้ทำ 2FA เลย ทำให้ Service Entra Id Connect มันตายที่ On-premise เดวเรียงเรียงก่อนจะมาเขียน Blog ต่อ

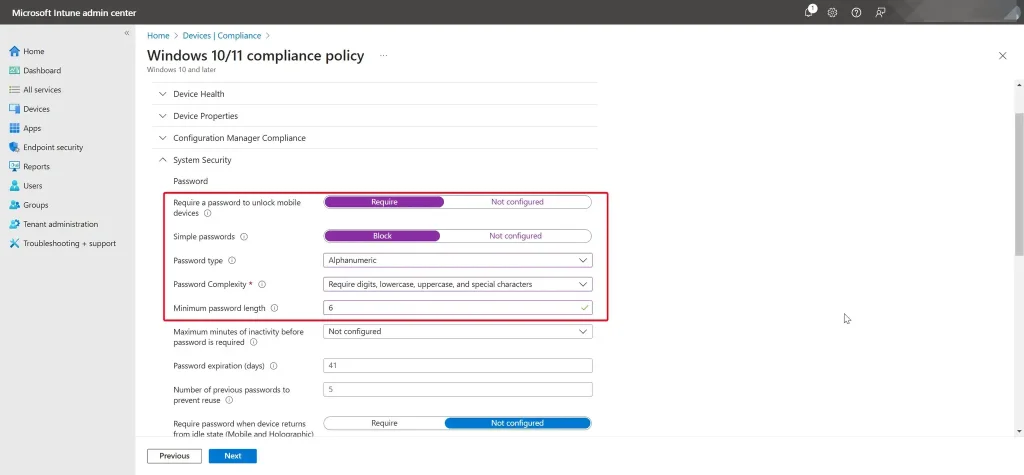

2. จากนั้นมาเพิ่ม Policy ในการรับ Device ใน Intune โดยทั่วไป แต่ละค่ายมีวิธีต่างกัน

🍎 Apple ต้องไปขอ key ตาม Apple Id ของ บ นะ Account + ต่อ Cert ทุกปี

🤖 Android - Managed Google Play ใช้ของ บ นะ ใช้ Account

🪟 Windows

- Autopilot (ใช้กับเครื่องใหม่ Import CSV จากคนขาย + Login Account Admin ครี่งแรก เดวมันจัดการเองเลย)

- Automatic Enrollment - ตาม AD

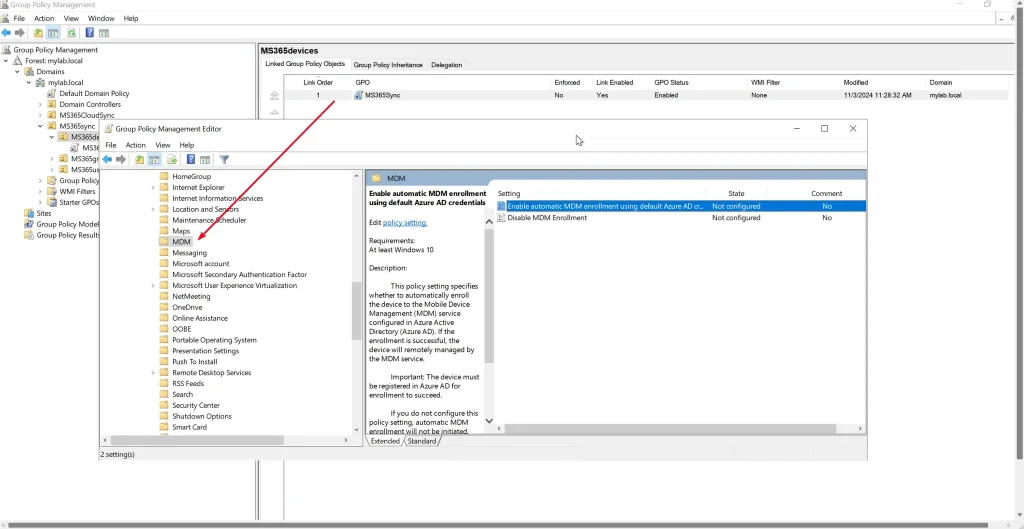

3. Automatic Enrollment - ตาม AD ใน Lab ลองอันนี้

- MS365 Intune Admin ทำ policy

- AD On-premise เปิด

Enable automatic mdm enrollment using default azure ad credentials- เป็น Enable

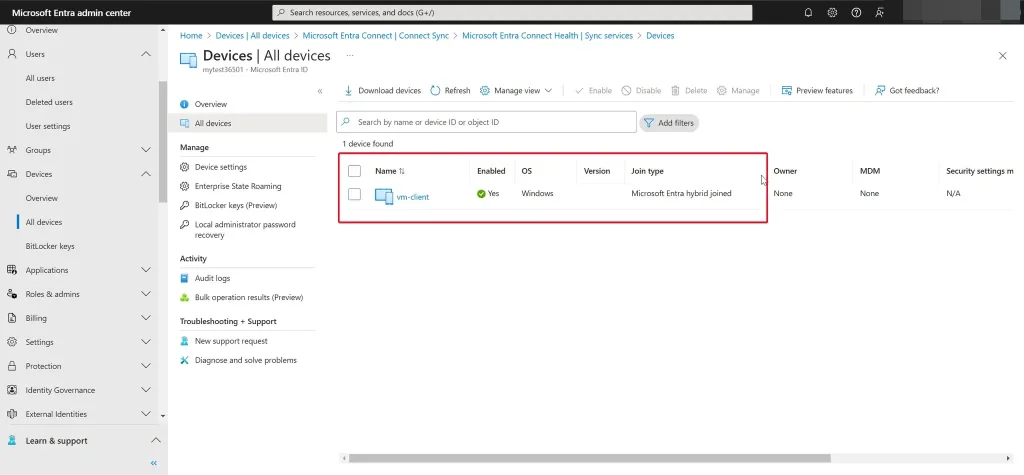

- VM Sync Entra Connect Device Sync

- รอให้ Entra Id ขึ้น Device ของเรา ปกติมี 3 ค่า

- Entra Register ลงทะเบียนเฉยๆ ทำ Conditional Access ได้ ไม่ได้

- Entra Id Join เอา Windows 10 Join Entra Id ตรง ทำ Conditional Access ได้

- Entra Id Hybrid Join (Device Join Ad ข้างล่าง แล้ว Sync ไป) ทำ Conditional Access ได้

ของผมทำเข้า Entra Id แต่ใน Intune ไม่ขึ้น T__T เหมือนจะโดน Conditional Access - MFA เลยทำให้ Entra Connect Device Sync เจอ AADSTS50079 ต้องไป Exclude Identity ของตัว Sync ก่อน

หลังจากนี้ผมฟังๆ และกดตามเอาแล้วนะครับ ลองเอา VM เข้า Intune แล้วเข้าไม่ได้สักที 555

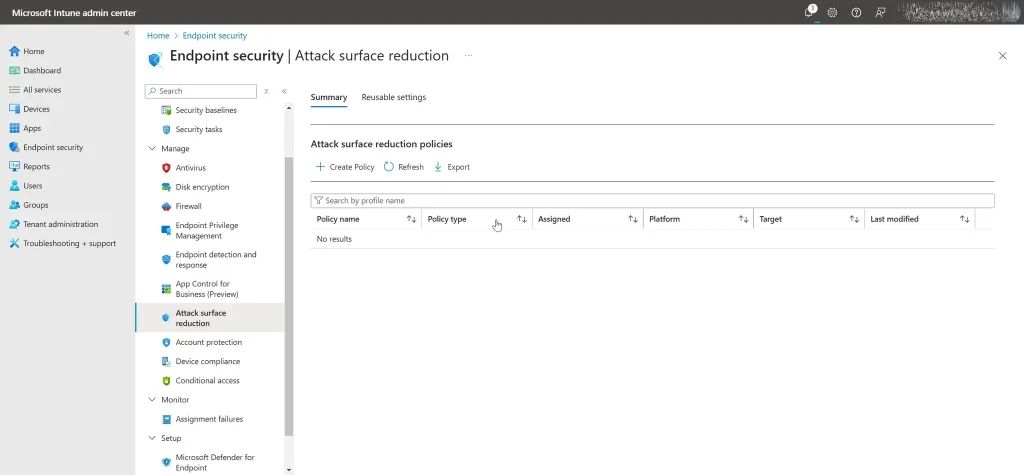

- Microsoft Defender for Endpoint

- Attack Surface Reduction คุมการใช้งาน App ที่ Client เช่น

- Word / Excel เปิด Marco ได้ไหม เพราะตัว Marco มันยอมให้ทำ Child Process แล้วตัวนั้น Attacker ชอบยัด Script มา

- การคุมสิทธิ การเข้าถึง Folder Path ต่างๆ โดยคุมตาม Path หรือ ดูจาก App ก็ได้เป็นต้น - หรือ ถ้าพบว่าเครื่องมันติด Ransomware ไป ทำ Live response ใช้ device isolation แยกเครื่องนั้นออกจากวงก่อน

- Microsoft Defender for Identity

- ป้องกัน Account Compromise เพราะ ถ้าหลุด แล้วโดน Admin จะงานเข้ายาว โดยเจอ

- เหมาะกับ Hybrid Identity

- ถ้า Cloud ล้วนใช้ Microsoft Entra Id Protection - สำหรับขา OnPremise ให้ระวัง user krbtgt - user จัดการ Golden Ticket เป็น user ที่แจกจ่าย Key ออกไปเลย ถ้าโดน Compromise reset 2 ครั้ง วันละครั้ง หรือ ห่างกัน 10 ชม ให้ key มันกระเด็นหลุด ไปทุกอันที่ Rotate อ

- อ่านเพิ่ม Reset the Krbtgt Password (Testing *!!) | by SoNaJaa_!! | Medium - Fully integrated with Microsoft Defender XDR - ช่วยให้เห็นภาพ เห็นพฤติกรรมแปลกตาม cyber-attack kill-chain ได้

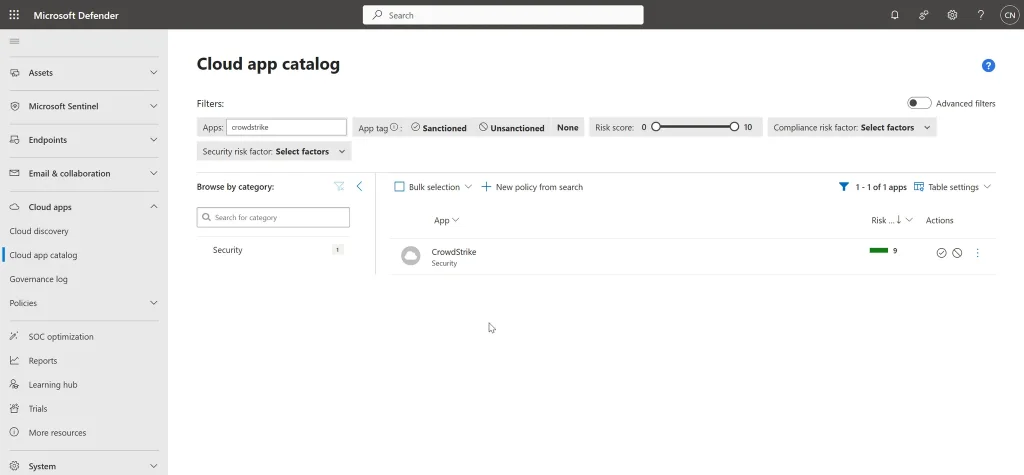

- Microsoft Defender for Cloud Apps

- ป้องกันให้เราตอนใช้ SAAS App ต่างๆ โดยมันทำตัวเป็น cloud access security broker (CASB) / มาให้คะแนน App กำหนด Policy และสุดท้ายออก Report

วันนี้เต็มที่เลย ใช้ Service / Config เยอะด้วย แล้วต้องวางแผนระดับนึงเลย ทั้งในส่วน

- ใช้เพื่ออะไร + ใช้กันกี่คน

- มีความเสี่ยงอะไรบ้าง + หา service มาปิด

- คำนวณค่าใช้จ่าย

- การจัดการ policy

- ได้แล้ว จะ Roll Out กันอย่างไร ทำทีละนิด หรือทั้งหมด

- ติดตามผล

อ๋อเหมือนได้ยินแว๊บๆ ว่าจะมี Course เกี่ยวกับตระกูล Power Platform ต่อนะ รอติดตามได้จากกลุ่มครับ

Blog ท่านอื่นๆ

Reference

Discover more from naiwaen@DebuggingSoft

Subscribe to get the latest posts sent to your email.