พอดีผลลัพธ์ของ VA Scan แล้วเจอคำแนะนำแปลกๆ ครับ เลยต้องลองไปอ่านดูครับ

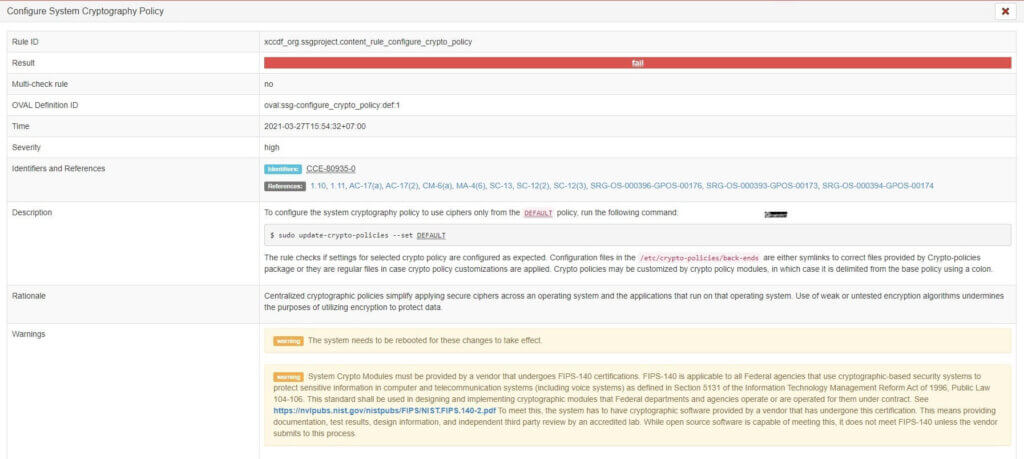

จากรูปบอกว่า ควรกำหนด System-wide cryptographic policies ให้เป็นค่า Default ถึงผ่านกฏของ VA Scan ถึงแม้ว่ามันมีแนวทางการแก้ไข พร้อม Script มาแล้ว แต่

ทำความเข้าใจก่อนครับ

ฉันเอง T__T

แก้แล้วไปแล้ว

บางครั้งมาแก้ไขกลับไม่ได้ครับ

ทำความเข้าใจ System-wide cryptographic policies

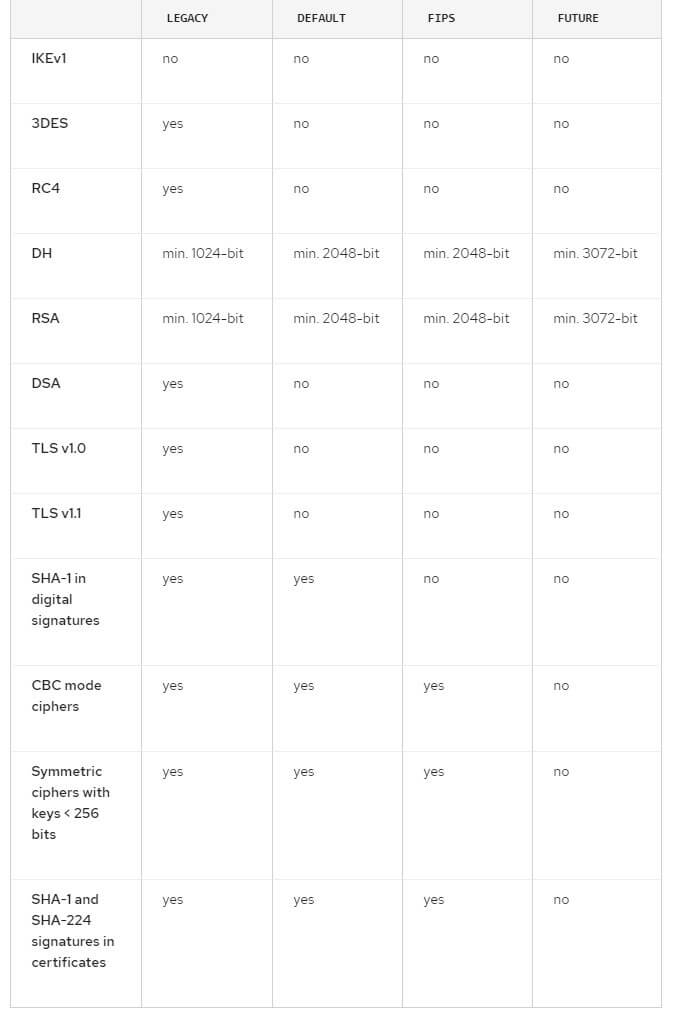

สำหรับ System-wide cryptographic policies เป็นนโยบานกลางของระบบ เพื่อช่วยตั้งค่า Lib ต่างๆ เช่น OpenSSH ให้รองรับการเข้ารหัส (Cipher suites) ที่ปลอดภัย โดยมีนโยบายให้เลือกใช้ 4 แบบ เรียงตามความเข้มข้นได้ ดังนี้

- LEGACY : รองรับการเข้ารหัสแบบเก่า เช่น 3DES, RC4, DSA เป็นต้น ใช้เมื่อต่อเชื่อมต่อกับ Server เก่าๆครับ

- DEFAULT : เอาการเข้ารหัสแบบเก่าใน LEGACY ออกไปครับ และเพิ่มขนาดของ Bit บางอัลกอริทึมให้มากขึ้น

- FUTURE : รองรับการโจมตีให้อนาคต โดยตัดบางอัลกอริทึมออกไป เช่น SHA-1 in digital signatures โดยนโยบาย FUTURE มีความ Strong มากที่สุดครับ

- FIPS : นโยบายนี้อิงตามมาตรฐาน FIPS 140-2 นี้มีการบังคับใช้งานภายในองค์กรภาครัฐของสหรัฐอเมริกา

ตรวจสอบก่อนว่าตอนนี้ตั้งค่าเป็นอะไร

- ตรวจสอบด้วยคำสั่ง

[root@invsapp ~]# update-crypto-policies --show FIPS

- แก้ไข System-wide cryptographic policies ด้วยคำสั่ง update-crypto-policies --set ค่าที่เป็นไปได้ LEGACY, DEFAULT, FUTURE, FIPS

[root@invsapp ~]# update-crypto-policies --set FUTURE Setting system policy to FUTURE

สรุป

- สรุป Tools มัน Scan ตามการตั้งค่าขั้นพื้นฐานครับ แต่ OS มีการลงแบบ FIPS Mode อยู่แล้ว (รู้สึกว่าเป็นค่า Default ของ RedHat 8 เลยครับ ไม่ต้องแก้ไขอะไรครับ

Reference

- Chapter 3. Using system-wide cryptographic policies Red Hat Enterprise Linux 8 | Red Hat Customer Portal

- System-wide crypto policies in RHEL 8 - Red Hat Customer Portal

- Red Hat Enterprise Linux 7 ได้รับ FIPS 140-2 Certifications แล้ว – TechTalkThai

Discover more from naiwaen@DebuggingSoft

Subscribe to get the latest posts sent to your email.